Как обезопасить сайт на WordPress | Статьи SEOnews

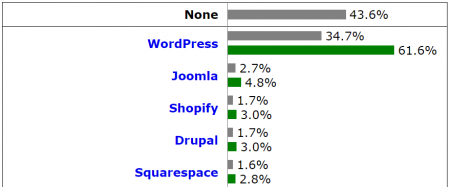

Так, по состоянию на сентябрь 2019 года наиболее 34% страниц употребляют WordPress (доля базара — 61,6%) .

По данным исследования w3techs.com

Этот движок издавна перерос информационные ресурсы и употребляется сайтами-визитками, блогами, статейниками, сайтами услуг и интернет-магазинами.

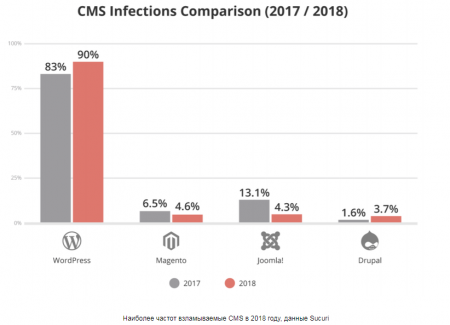

Но не считая того, что эта CMS чрезвычайно знаменита, она является самой нередко взламываемой посреди всех имеющихся. По данным GoDaddy Security / Sucuri за 2018 год, 90% всех хакерских атак пришлось конкретно на сайты, использующие WordPress.

В данной статье побеседуем о том, как обезопасить сайт на WordPress.

Смотрите за новинками в сфере IT

К раскаянию, хакеры достаточно нередко обретают уязвимости как в самом движке, так и в плагинах к нему. Новинки о том, что найдена еще одна «дыра», возникают чуток ли не каждый месяц.

Новинки с сайта xakep.ru

Новость с сайта habr.com

Ежели нередко смотреть за новинками, публикуемыми таковыми онлайн-изданиями, как, к примеру, xakep.ru, habr.com, securitylab.ru, можнож успеть принять меры и обезопасить собственный ресурс в случае массовых хакерских атак. Ежели, окончательно, ваш сайт не взломают одним из первых. Но это маловероятно, беря во внимание, что на базе данной CMS работает громадное количество ресурсов. Да и атаки, обычно, начинаются с иностранных страниц.

Не используйте в качестве логина админа слово admin

Ежели злодеи знают логин, это теснее 50% их фуррора. Используйте хороший от admin логин, а еще лучше – email-адрес в качестве него.

Учтите, что логин админа можнож выяснить несколькими методами:

- На самом сайте. Ежели вы используете собственный аккаунт админа на сайте для размещения постов/публикаций, а в теме выводится их создатель, хоть какой желающий выяснит логин.

Потому либо удалите вывод творца, либо используйте для работы на сайте доп аккаунт с правами редактора.

- Методом прибавления к адресу сайта фрагмента?author=1, чтоб вышло так: site.ru/?author=1.

Ежели вы введете такую строчку, быстрее всего, вас перекинет на адресок вида site.ru /author/логин_администратора.

Чтоб поправить ситуацию, необходимо добавить в конец файла.htaccess, размещенного в корне сайта, последующую строчку: RedirectMatchPermanent ^/author/login-adminhttps://site.ru,где login-admin – логин админа, а https://site.ru – адресок вашего сайта. Сейчас, ежели вы перейдете по адресу site.ru/?author=1, вас обязано перебрасывать на основную страничку сайта.

Измените обычный адресок входа в администраторскую панель

Всем знаменито, что ежели добавить к адресу сайта на WordPress запись: site.ru/wp-admin, то мы попадем на страничку с формой авторизации.

Зная логин (из предшествующего пт) , также адресок, по которому размещена форма входа в панель управления, злодей может подобрать пароль методом перебора (на языке взломщиков – «брутфорс», от англ. brute force) .

Используя хороший от wp-admin адресок входа в администраторскую панель, вы значительно усложните жизнь возможному взломщику собственного сайта.

И да, еще есть один адресок, который идет заменить: site.ru/wp-login.php.

Воспретите вход с чужих IP

При желании вы можете разрешить вход в панель админа лишь с определенных IP-адресов.

Для этого в файл.htaccess необходимо добавить строчки:

AuthUserFile /dev/null

AuthGroupFile /dev/null

AuthName "WordPress Admin Access Control"

AuthType Basic

order deny,allow

deny from all

allow from xx.xx.xx.xxx

allow from xx.xx.xx.xxx

Тут xx.xx.xx.xxx – ваш IP-адрес.

Одна строчка – один IP-адрес.

allow from xx.xx.xx.xxx

Таковым образом вы можете добавить несколько IP-адресов, ежели на сайте несколько админов.

IP-адрес можнож выяснить с поддержкою хоть какого из сервисов: 2ip.ru, pr-cy.ru, hidemy.name.

И будьте щепетильны: ежели у вас динамический IP, то опосля его смены вы не можете попасть в панель управления.

Используйте трудный пароль

До боли банально, но почти все до сих пор употребляют в качестве пароля сочетания вида qwerty1234 и остальные «хитрые» композиции.

Условия пароля, который оберегает:

- содержит как минимум 10 символов;

- состоит из букв различного регистра;

- включает числа;

- включает спецсимволы (#, $, %,!, & и т. д.) .

Чтоб не выдумывать пароль без помощи других, воспользуйтесь хоть каким генератором паролей: lastpass.com, onlinepasswordgenerator.ru, passwordsgenerator.net.

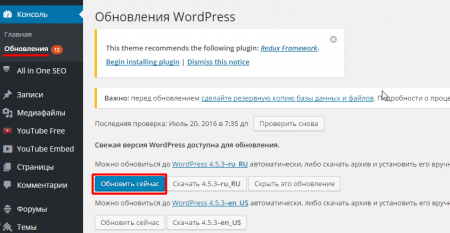

Нередко обновляйте WordPress

Обновленный движок достаточно нередко содержит, не считая множества нужных доработок, исправления отысканных уязвимостей.

Как в панели админа вы увидели известие о том, что возникла новенькая версия WordPress, необходимо обновить движок незамедлительно.

Пытайтесь минимизировать количество используемых плагинов

В данный момент существует громадное количество разных плагинов, решающих фактически любые задачки.

Но чем больше плагинов установлено на сайте, тем больше его уязвимость. Почему?

- Плагин быть может написан неквалифицированным разрабом и содержать критические недостатки, действующие на сохранность сайта.

- Плагин быть может заброшен программером не обновляться в течение длинного медли, в следствие чего же его сохранность снижается.

- Плагины могут конфликтовать друг с ином, вызывая оплошности.

- Плагины так же, как и движок, необходимо нередко обновлять для понижения риска появления уязвимостей.

Предположим, что вам на сайте нужна форма обратной связи. И заместо того, чтоб ставить 2–3 плагина либо какой-либо ContactForm 7, форму можнож сделать «вручную».

Да, есть плагины, без которых не обойтись, потому совет состоит не в том, чтоб вполне отрешиться от их, а в том, чтоб избирать лишь проверенные временем решения, также по способности обходиться без их.

И очередной главный совет: устраняйте неиспользуемые плагины. Ежели они длинно не употребляются либо совсем отключены, лучшее решение – расстаться с ими.

Не используйте готовые темы из сомнительных источников

Самое безопасное, что быть может в WordPress-теме – это наличие ссылок на посторонние ресурсы. Чрезвычайно нередко предпосылкой взлома сайта на базе WordPress становится скачанная из непроверенного безвозмездного источника тема.

Выхода два: заказать разработку шаблона либо же покупать премиум-тему у проверенного торговца.

Творите бекапы (резервные копии)

Данный пункт рекомендуется исполнять не совсем лишь для охраны сайта, но и на вариант непредвиденных ситуаций, таковых как оплошности на сайте, недоступность ресурса по непонятным причинам либо закрытие хостинга (да, и такое посещает) .

Делайте резервную копию как на хостинге (нередко) в автоматическом режиме, так и вручную (желая бы разов в несколько месяцев) . Так вы сохраните проделанную работу, время и нервишки.

Отключите возможность редактирования PHP-файлов через панель администратора

Предположим, что взломщик получил доступ к панели админа. Последующая его цель – редактор файлов. Чтоб не дозволить злодею ввести вредный код, отключите возможность редактирования PHP-файлов через панель админа.

Сделать это можнож последующим образом: необходимо отыскать файл wp-config.php и добавить в него строчку:

define( 'DISALLOW_FILE_EDIT', true) ;

Установите двухфакторную авторизацию

Кроме теснее вышеперечисленных мер по охране панели админа, можнож установить двухфакторную аутентификацию. Не считая главного пароля, необходимо будет ввести доп пароль, ответ на вопросец либо временный код, отправленный на мобильный телефон.

Для этого также можнож пользоваться плагином. К примеру, Google Authenticator либо Clef Two-Factor Authentication.

И, окончательно же, двухфакторную авторизацию можнож обеспечить без внедрения вышеуказанных плагинов.

Обеспечьте сохранность собственного ПК либо ноутбука

Достаточно нередко пароли и остальные индивидуальные данные воруют с поддержкою вирусов либо кейлогеров, потому брезгать охраной собственного компа точно не стоит. Используйте антивирусные программы и фаерволы для охраны собственной инфы:

- ESET Nod32,

- Kaspersky,

- Avast Antivirus,

- Dr. Web,

- Comodo Firewall (фаервол) ,

- Avira (фаервол) и другие.

Используйте SSL-сертификат

Внедрение протокола HTTPS поможет защитить передаваемую информацию как в админпанели, так и в форме авторизации либо оплаты на сайте. Для внедрения протокола необходимо наличие SSL-сертификата (платного либо безвозмездного) .

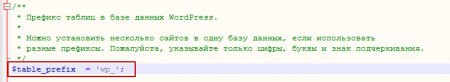

Измените обычный префикс таблиц в базе данных

У всех страниц на WordPress однообразная структура БД, соответственно, у всех таблиц обычный префикс. Эта необыкновенность присуща почти всем движкам.

У DLE (Data Life Engine) префикс – dle_, у WordPress – wp_.

Когда злодей увидит уязвимость и получит возможность исполнять SQL-запросы, он навредит с наименьшей вероятностью, ежели не будет знать префикс таблиц.

Для того чтоб заменить префикс, можнож пользоваться одним из плагинов – WP-DBManager либо iThemes Security. Также можнож сделать вручную последующие события:

- В файле wp-config.php в строке $table_prefix = ‘wp_’; заменить wp_ на собственный префикс, к примеру, так:

$table_prefix = ‘my_’;

- Выполнить SQL-запрос для подмены ветхих префиксов wp_ на новейшие.

Учтите, что вы обязаны поменять все префиксы, включая установленные плагины, по другому на сайте могут показаться оплошности.

Подытожим

- Смотрите за новинками о WordPress и обзорами о отысканных уязвимостях.

- Не используйте в качестве логина слово admin не дайте злодеям выяснить логин админа.

- Смените обычный адресок входа в админпанель.

- Разрешите вход в панель управления лишь с определенных IP-адресов.

- Используйте взломостойкий пароль, который не сумеют подобрать методом обычного перебора.

- Нередко обновляйте сам движок и все установленные плагины.

- Удалите неиспользуемые плагины.

- Не устанавливайте безвозмездные темы из непроверенных источников.

- Делайте бекапы как базы данных, так и файлов.

- Воспретите редактирование главных системных файлов через панель админа.

- Установите двухфакторную авторизацию.

- Проверяйте собственный комп на наличие вирусов.

- Используйте защищенный протокол HTTPS.

- Измените обычный префикс базы данных.

Комментариев 0